Kaum ein Thema hat IT-Sicherheitsexperten in den vergangenen Jahren so beschäftigt wie das Zero-Trust-Modell. Die Auswirkungen sind auch tatsächlich enorm, da seine Umsetzung den Abschied vom traditionellen Perimeter bedeutet. Was steckt hinter dem Hype?

Der Einsatz von Firewalls gehört heutzutage zum Standardrepertoire bei der Absicherung von Firmennetzen. Die digitalen Brandschutzmauern verhindern, dass Angreifer von außen auf interne Ressourcen zugreifen und Daten stehlen oder Malware einschleusen. Aber was ist, wenn es einem Hacker gelingt, die Firewall zu überwinden? Dann kann er anschließend relativ leicht auf interne Ressourcen und Systeme zugreifen.

Erschwerend kommt hinzu, dass die meisten Unternehmen heutzutage immer mehr ihrer geschäftlich genutzten Anwendungen in die Cloud verlagern und zahlreiche Mitarbeiter ihre Aufgaben vom Homeoffice aus erfüllen. Damit befinden sie sich jedoch außerhalb des geschützten Perimeters und greifen auf externe Anwendungen zu. Außerdem setzen sie oft unterschiedlichste Endgeräte ein, die in der Regel nicht alle von der eigenen IT-Abteilung stammen dürften.

Geänderte Realitäten in den Unternehmen

Wenn sich alle Mitarbeiter innerhalb der gesicherten Strukturen befinden und auch nur auf Ressourcen zugreifen, die darin untergebracht sind, dann funktioniert das klassische Perimetermodell noch sehr gut. Die Realität ist heute aber meist eine andere. Der Perimeter befindet sich nicht mehr nur am Netzwerkrand. Er ist überall dort, wo sich Mitarbeiter des Unternehmens aufhalten.

Auch die Gefahr durch Insider hat in den vergangenen Jahren laut einer Untersuchung der Sicherheitsunternehmen Proofpoint und observeIT zugenommen. So ist die Anzahl der Sicherheitsvorfälle, die durch Insider-Bedrohungen ausgelöst wurden, zwischen 2018 und 2020 um rund 47 Prozent gestiegen. Zwischenfälle mit Identitätsdiebstählen haben sich im Berichtszeitraum sogar verdreifacht. Ein Angreifer, dem es gelungen ist, sich bestimmte Zugangsdaten zu verschaffen, kann damit in vielen Firmen auf alle Ressourcen zugreifen, mit denen der Account verknüpft ist.

Ist die Lage also aussichtslos? Nein, ganz sicher nicht. Mit Zero Trust gibt es ein Modell, das die genannten Probleme lösen kann. Es wurde vor etwas über zehn Jahren von Forrester entwickelt und vorgestellt. Auch Google hat einen maßgeblichen Anteil daran, dass das Modell in den vergangenen Jahren immer beliebter wurde. So nutzt es der Internetkonzern selbst seit geraumer Zeit mit großem Erfolg. Mittlerweile vermarktet das Unternehmen seine Erfahrungen sogar unter der Marke BeyondCorp.

Mehr als nur ein Stück Software

Zero Trust ist aber weit mehr als nur eine Software, die sich kaufen und installieren lässt. Zero Trust muss eine Mentalität sein, die im gesamten Unternehmen umgesetzt wird, um wirklich Wirkung zu zeigen. So geht das Modell davon aus, dass zunächst absolut niemandem vertraut werden kann – selbst nicht dem CEO oder dem Admin. Daher kommt auch die Bezeichnung „Zero Trust“.

Jeder Anwender, jedes Endgerät, jeder Dienst und jede Kommunikation sind im Zero-Trust-Modell zunächst nicht vertrauenswürdig. Ihre Verbindungsversuche werden standardmäßig geblockt. Anders als beim klassischen Perimeter spielt es dabei auch keine Rolle, ob sich eine Ressource außer- oder innerhalb des Firmennetzes befindet.

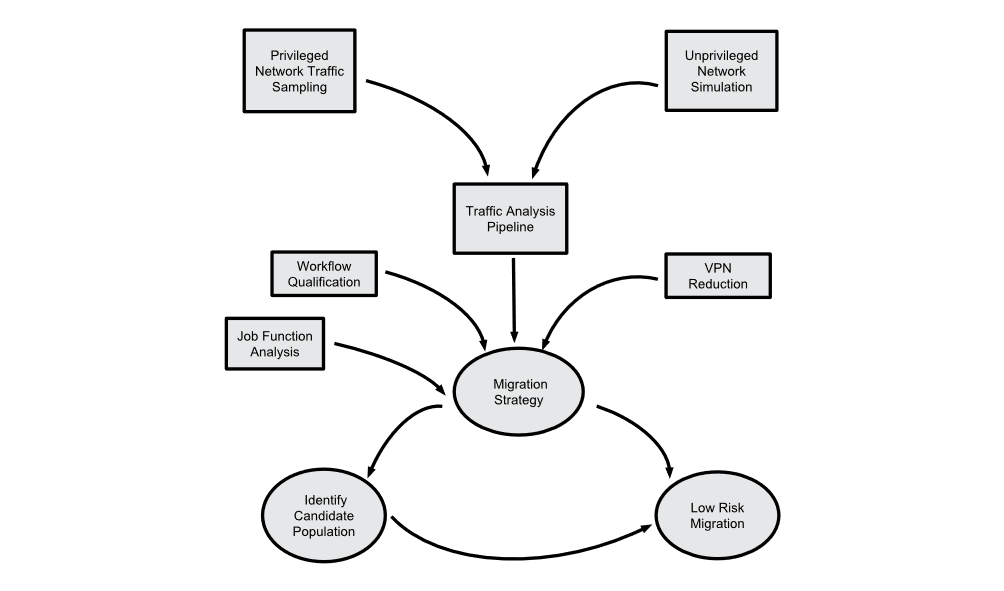

BU: Die Migration zu einem Zero-Trust-Modell ist ein komplexer Prozess.

Quelle: BeyondCorp.

Wenn nun etwa ein Anwender Zugriff auf eine Ressource benötigt, wird dieser ihm zunächst verwehrt. Erst muss die Anfrage geprüft und authentifiziert werden. Selbst nachdem ein Zugriff gewährt wurde, wird er auf das absolut nötige Maß begrenzt. Man spricht hier von Segmentierung und Micro-Perimetern, die das Firmennetz in kleinere Strukturen unterteilen. Diese lassen sich leichter voneinander abgrenzen und so besser kontrollieren. Das erleichtert aber nicht nur die Verwaltung. Einmal eingedrungene Angreifer bleiben so auf den kompromittierten Teil beschränkt, da sie sich nicht mehr lateral im Netzwerk bewegen und andere Systeme infiltrieren können. Eine Zero-Trust-Plattform regelt also detailliert, wer auf was und zwar wann und wo im Netzwerk zugreifen darf.

Einstieg in Zero Trust

Dazu muss ein Unternehmen aber erst einmal wissen, was es alles an Geräten, Anwendungen und Ressourcen hat. Von jedem dieser Devices und Dienste geht ein potenzielles Risiko aus. Außerdem muss in Erfahrung gebracht werden, wie die Mitarbeiter ihre Tätigkeiten erledigen, welche Anwendungen sie nutzen und auf welche Ressourcen sie zugreifen. Das Ganze ist aufwändig, aber kein Hexenwerk. Kleine Unternehmen tun sich bei der Umsetzung des Zero-Trust-Modells in der Regel sogar leichter als große Konzerne. Das liegt unter anderem daran, dass ihre Systeme meist nicht so eng miteinander verwoben sind. Trotzdem erfordert der Einstieg in das Zero-Trust-Modell einen gewissen Aufwand, da das gesamte Unternehmen dahinter stehen und nicht nur ein technischer, sondern auch ein kultureller Wandel stattfinden muss.

Wenn Sie Fragen zum Zero-Trust-Modell und seiner praktischen Umsetzung haben, dann sprechen Sie uns gerne an. Mit Fortinet haben wir den führenden Hersteller für Zero-Trust-Lösungen im Portfolio und können Sie umfassend zum Thema beraten.

Fragen? Fragen!

Ich bin Paul Pietsch aus dem HCD Vertriebsteam. Ich berate Sie gerne oder helfe Ihnen bei Fragen weiter. Sie erreichen mich telefonisch unter +41 58 590 110-0 oder per Kontaktformular.

Jetzt beraten lassen